- Created by Victoria Belyaeva, last modified on Oct 02, 2024

You are viewing an old version of this page. View the current version.

Compare with Current View Page History

« Previous Version 6 Next »

ExeReport использует ролевую модель доступа, т.е. объекты полномочий в ПО группируются определенным образом образовывая роли, которые в свою очередь ассоциируются с группами пользователей.

Для управления правами доступа к ПО ExeReport используется ПО Keycloak. Конфигурация параметров для управления правами доступа к ПО ExeReport размещена в отдельном преднастроенном realm «exemes». Для работы с конфигурацией необходимо запустить административную web консоль Keycloak (URL для обращения конфигурируется при инсталляции Keycloak) и открыть realm «exemes».

Выбор realm

Выбор realm

Для конфигурации прав доступа к ПО ExeReport необходимо:

- Создать группы пользователей.

Для создания группы пользователей необходимо перейти на вкладку «Groups» в консоли Keycloak и нажать кнопку «Create group», после чего в открывшемся всплывающем окне указать название группы. Предпочтительно указывать названия групп пользователей латинскими буквами.

Создание новой группы пользователей

Создание новой группы пользователей - Назначить группам пользователей роли.

В Keycloak предусмотрено 2 типа ролей: роли realm (глобальные) и роли клиента (роли конкретного приложения). Для настройки прав доступа к ExeReport необходимо назначить группе пользователей роли клиента ExeReport.

Изменять настройки глобальный ролей realm не требуется и не рекомендуется.

Для ПО ExeReport в realm настроен клиент exereport.

Для ExeReport предусмотрено две роли:

- MR – роль с правами управления отчетами, настройки прав доступа к отчетам и настройки строк подключения к БД;

- VR – роль с правами просмотра и экспорта отчетов.

Роли клиента Keycloak управляют глобальными разрешениями сервера отчетов. Для тонкой настройки прав доступа необходимо настроить права доступа к отчетам.

Для назначения роли группе пользователей необходимо открыть страницу с группами пользователей (пункт главного меню «Groups»), выбрать в списке групп пользователей необходимую группу, перейти на вкладку «Role mapping» и нажать кнопку «Assign role», после чего в открывшемся всплывающем окне отметить роли, с которыми необходимо ассоциировать группу пользователей.

Назначение ролей для группы пользователей (роли realm

Назначение ролей для группы пользователей (роли realmПо умолчанию в окне отображаются роли realm, для отображения ролей клиентов необходимо переключить тип фильтра на «Filter by clients». В окне отобразятся только те роли, которые еще не ассоциированы для этой группы, рядом с каждой ролью будет указан клиент, к которому она относится. Для удобства навигации можно воспользоваться фильтром по имени роли (ввести в поле «Search by role name» полное или часть имени роли).

Назначение ролей для группы пользователей (роли клиентов)

Назначение ролей для группы пользователей (роли клиентов) - Добавить пользователей в группы. Все пользователи, добавленные в группу, будут автоматически получать роли, ассоциированные с данной группой. Если пользователь включен в несколько групп, его полномочия будут определены в соответствии с полномочиями всех ролей, которые были ему ассоциированы.

Для создания пользователя в Keycloak необходимо на странице с пользователями (пункт главного меню «Users») нажать кнопку «Add User», после чего в открывшемся всплывающем окне указать данные пользователя, такие как имя, фамилия, электронная почта и пароль.

Создание пользователя

Создание пользователяЧтобы добавить пользователя в группу необходимо нажать на кнопку «Join Groups» и в открывшемся всплывающем окне выбрать группы, в которые необходимо включить пользователя.

Добавление пользователя в группы

Добавление пользователя в группыДля завершения процесса создания пользователя необходимо нажать на кнопку «Create».

Для вновь созданного пользователя необходимо задать пароль. Для этого на странице с пользователями (пункт главного меню «Users») необходимо выбрать пользователя, перейти на вкладку «Credentials» и нажать кнопку «Set password», после чего в открывшемся всплывающем окне задать временный или постоянный пароль для пользователя (регулируется переключателем Temporary: если он включен – пароль временный, если выключен - постоянный). Временный пароль пользователь должен будет сменить при первом входе. Для завершения процесса задания пароля необходимо нажать на кнопку «Save», после чего подтвердить действие нажав на кнопку «Save password».

Окно задания пароля

Окно задания пароля

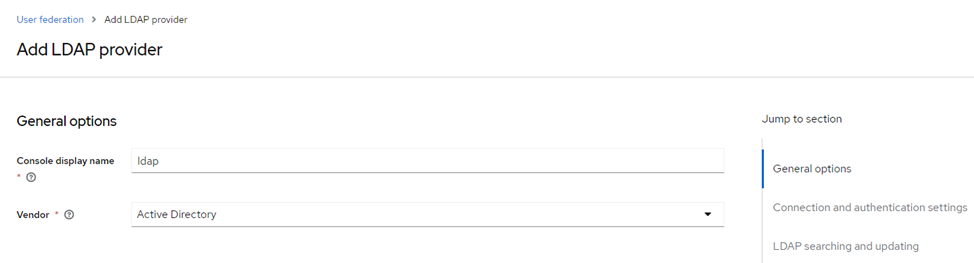

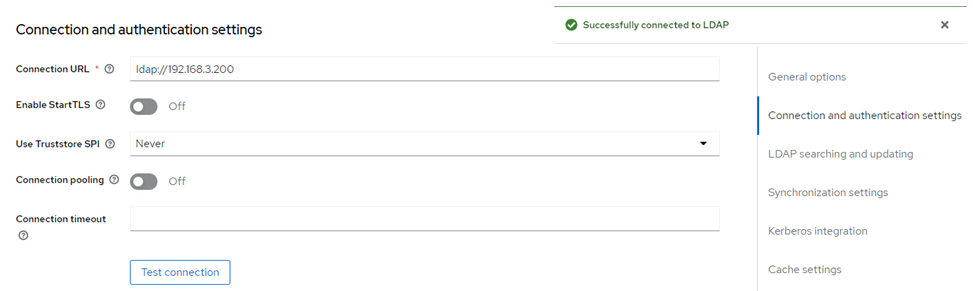

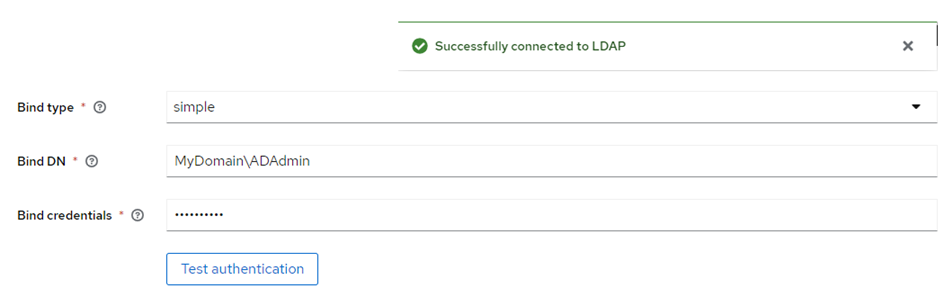

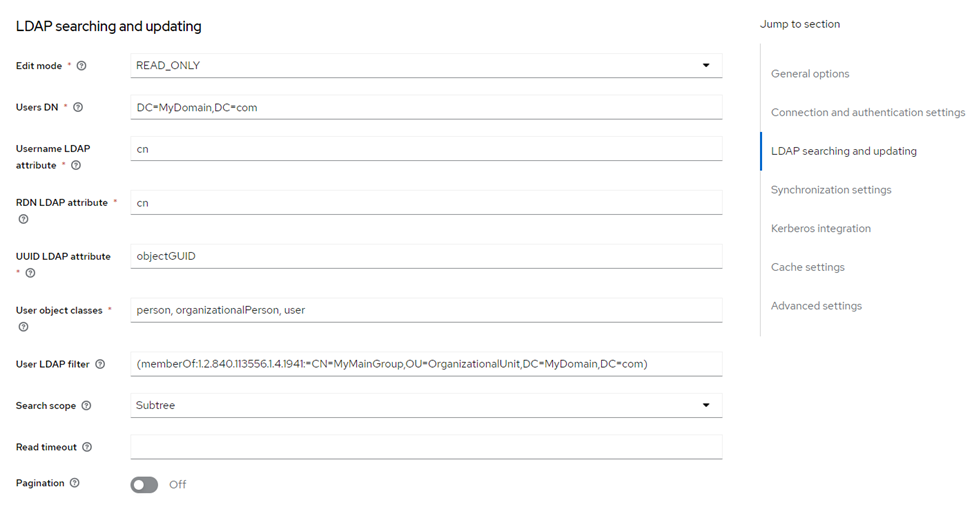

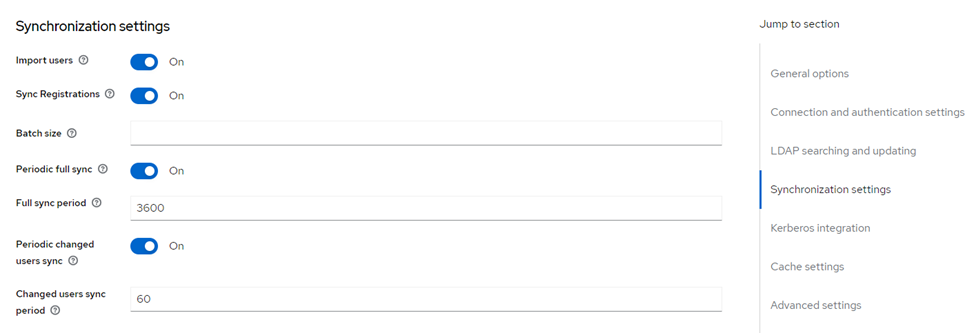

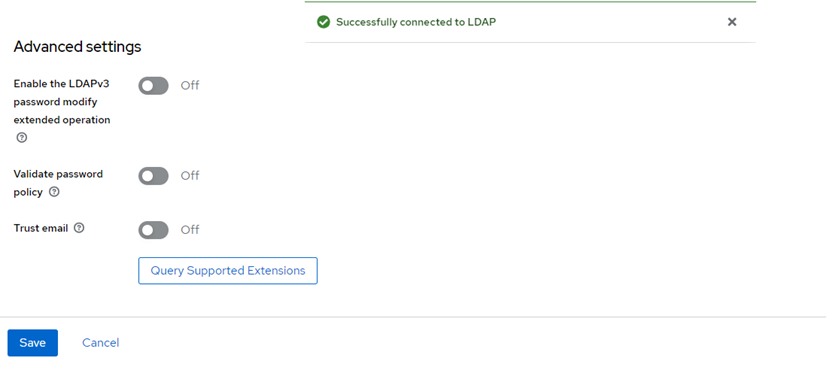

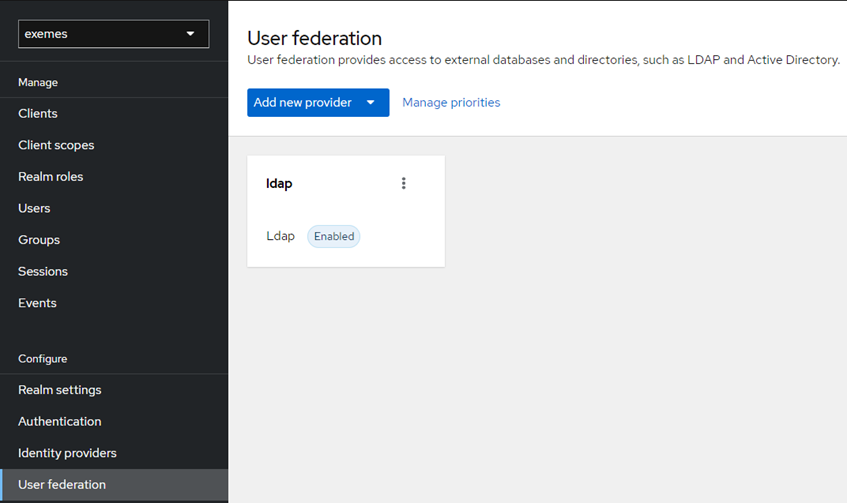

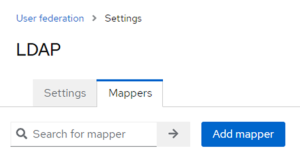

Keycloak предоставляет возможность импортировать пользователей из внешних источников данных: т.е. группы и пользователи могут быть импортированы из Active Directory, что обеспечит сквозную аутентификацию в ExeMES для пользователей корпоративного домена. Для настройки синхронизации с Active Directory (AD) необходимо открыть окно с настройками федераций (пункт главного меню «User federation») консоли. Keycloak, нажать на кнопку «Add Ldap providers», после чего в открывшемся окне указать параметры подключения к LDAP провайдеру: После задания настроек необходимо проверить подключение нажав на кнопку «Test connection». При успешном подключении в правом верхнем углу появится надпись «Successfully connected to LDAP» В случае ошибки необходимо проверить корректность указанных параметров соединения и доступность контроллера домена, после чего повторить тест. После задания настроек необходимо проверить прохождение аутентификации в домене нажав на кнопку «Test authentication». При успешной аутентификации в правом верхнем углу появится надпись «Successfully connected to LDAP». В случае ошибки необходимо проверить корректность указанных параметров соединения и доступность контроллера домена, после чего повторить тест. После задания настроек необходимо проверить синхронизацию с AD нажав на кнопку «Query Supported Extension». При успешной аутентификации в правом верхнем углу появится надпись «Successfully connected to LDAP». В случае ошибки необходимо проверить корректность указанных параметров соединения и доступность контроллера домена, после чего повторить тест. В завершение настройки необходимо нажать кнопку Save. После завершения настройки в окне с настройками федераций (пункт главного меню «User federation») консоли Keycloak появится созданное выше подключение. Далее необходимо настроить синхронизацию групп пользователей, для этого необходимо нажать на значок подключения в окне с настройками федераций, после чего перейти на вкладку «Mappers» в открывшемся окне и нажать на кнопку «Add mapper». Для настройки синхронизации групп пользователей необходимо указать следующие параметры для сопоставления: После завершения настройки группы и пользователи из AD, согласно заданной конфигурации, должны появиться с Keycloak. Далее этим группам можно будет назначать роли, как описано выше. Добавление LDAP провайдера

Добавление LDAP провайдера Успешное подключение к домену

Успешное подключение к домену Успешная аутентификация в домене

Успешная аутентификация в домене Настройки LDAP searching and updating

Настройки LDAP searching and updating Настройки раздела Synchronization settings

Настройки раздела Synchronization settings Настройки раздела Kerberos integration

Настройки раздела Kerberos integration Настройки Cache settings

Настройки Cache settings Сообщение об успешной проверке

Сообщение об успешной проверке Созданная конфигурация LDAP

Созданная конфигурация LDAP Окно перехода к настройке синхронизации групп пользователей

Окно перехода к настройке синхронизации групп пользователей

- No labels